근무경력확인서와 건강보험자격득실확인서,국민연금가입자가입증명, 고용보험피보험자격내역서, 근로소득원천징수영수증 중 하나를 제출해야 한다.

근무경력확인서는 KOSA에서 다운로드해서 전 회사에 서류를 보내서 작성해달라고 요청해야 하니 번거롭다.

이 서류는 경력증명서를 제출해도 된다.

그리고 4대보험 관련 서류 역시 발급받는게 번거로운 일이다.

기술자 신청 과정 마지막에 행정정보 공동이용 사전동의를 하면 제출하지 않아도 된다.

경력증명서만 있으면 신청 가능하다. 경력증명서는 대부분 퇴사할때 1부를 발급받으니 그걸 이용하면 되고,

없으면 전화해서 발급받아야 한다. 보통 3년 정도는 발급 의무가 있다고 들은 것 같다.

KOSA 소프트웨어 기술자 경력관리시스템에 접속한다.

소프트웨어기술자 경력관리시스템

SW기술자 경력확인 한번으로 두고두고 편리한 경력관리 SW기술자 경력확인제도는 SW기술자의 경력 입증의 어려움을 해소하고, 지속적인 경력관리를 통해 공신력있는 경력증빙 및 권익보호를 위

career.sw.or.kr

사이트에 접속하면 화면중앙에 'SW기술자 경력확인' 메뉴가 있다. 클릭한 후, 로그인을 하도록 한다.

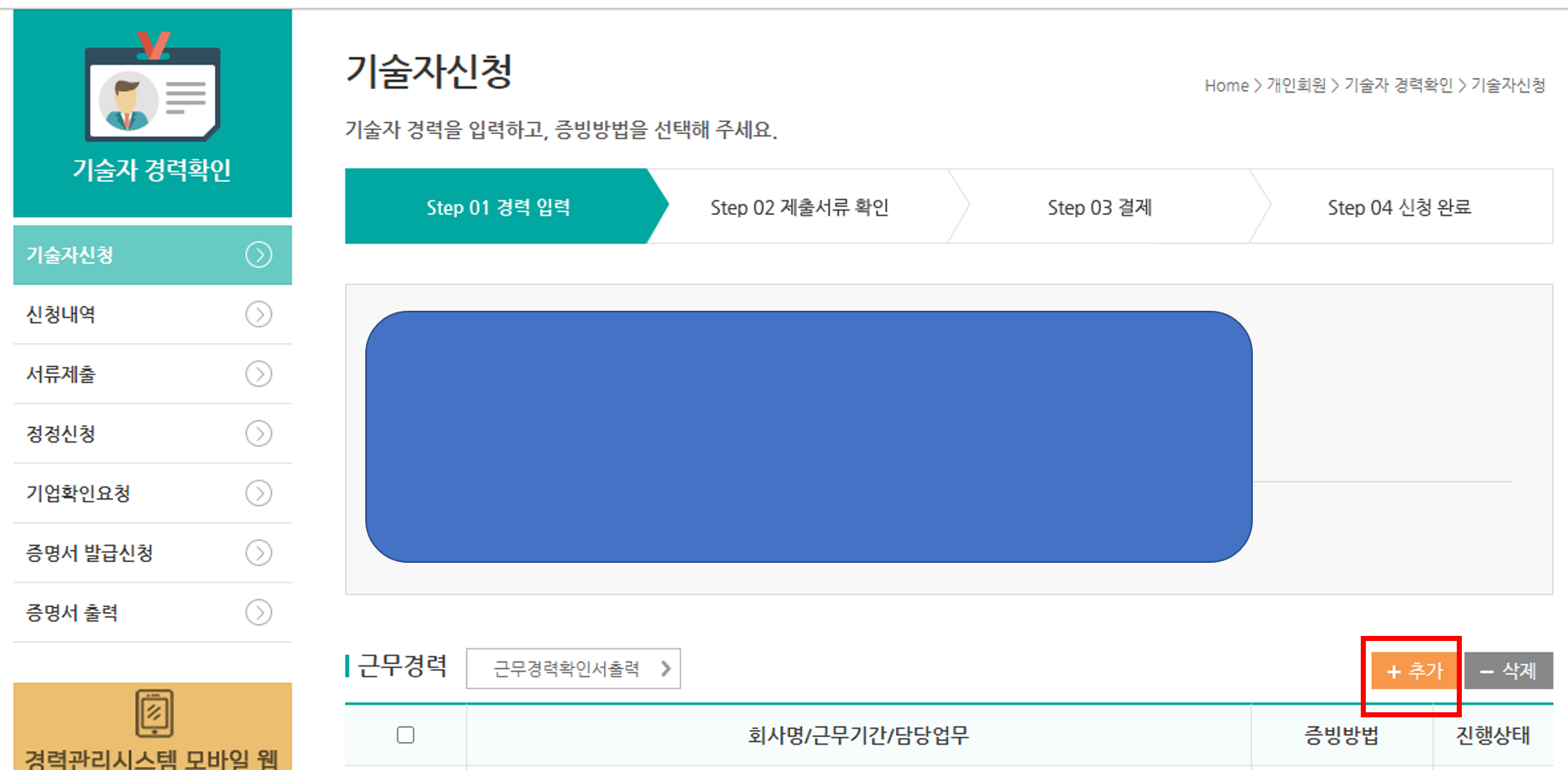

그러면 기술자신청 화면으로 이동한다.

'추가' 버튼을 클릭하면 근무경력을 입력하는 화면이 팝업된다..

근무기간을 정확하게 입력해야 한다. 이게 서류와 맞지 않으면 보완하라고 연락(문자/메일)이 온다.

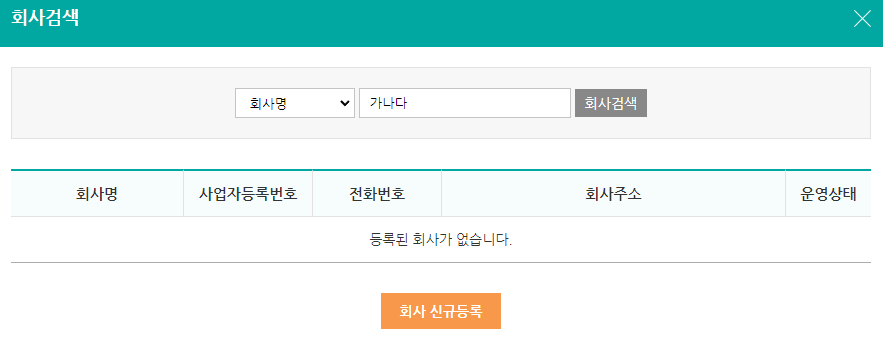

회사검색 버튼을 클릭해서 회사 검색화면이 팝업된다.

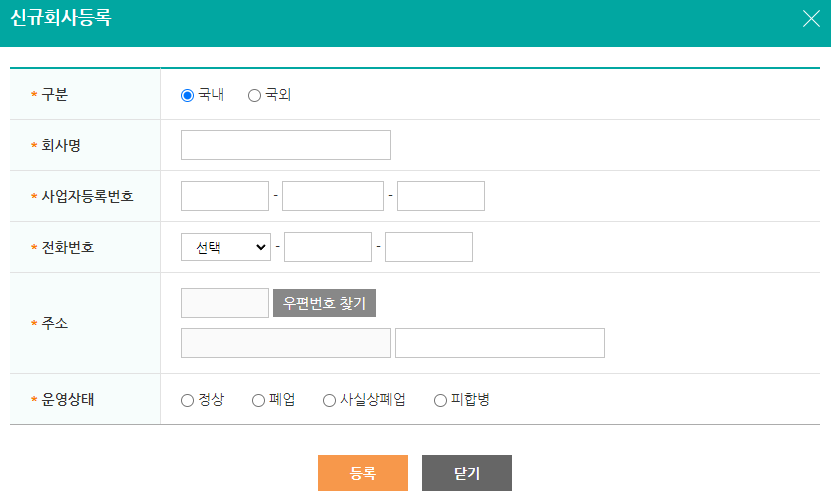

회사가 검색되지 않으면 회사 신규등록 버튼을 클릭해서 회사를 등록해야 한다.

사업자번호 조회는 아래 사이트에서 가능하다.

사업자등록번호조회

사업자등록번호조회 사업자등록번호로 사업자정보(회사명,사업자등록번호,주소,전화번호등)찾기 총 사업자 : 5,646,920 오늘 등록 사업자 : 0

bizno.net

사업등록상태 조회는 아래 사이트에서 가능하다.

https://teht.hometax.go.kr/websquare/websquare.html?w2xPath=/ui/ab/a/a/UTEABAAA13.xml

국세청 홈택스

teht.hometax.go.kr

회사가 폐업한 경우, 사실증명(폐업) 이 필요하다.

손택스에서 발급이 가능한데 자세한 방법은 아래 링크로 확인한다.

증빙방법은 온라인 제출로 한다. 파일 선택을 클릭하고 경력증명서를 업로드한다.

저장버튼을 클릭한다.

https://lumasca.tistory.com/1154

신청할 근무경력을 체크한 후, 신청하기 버튼을 클릭한다.

이후 과정은 행정정보 이용 동의하고 결제를 하면 된다.

비용은 5,000원이 소요된다. 경력이 생길때마다 신청하기는 좀 아까우니 급한 경우가 아니면 경력을 한꺼번에 몰아서 신청하자.

'개발 > 경력관리' 카테고리의 다른 글

| 폐업사실증명원 발급 (0) | 2022.10.04 |

|---|